1. Link tải xuống trực tiếp

LINK TẢI GG DRIVE: LINK TẢI 1 ![]()

LINK TẢI GG DRIVE: LINK TẢI 2![]()

LINK TẢI GG DRIVE: LINK DỰ PHÒNG ![]()

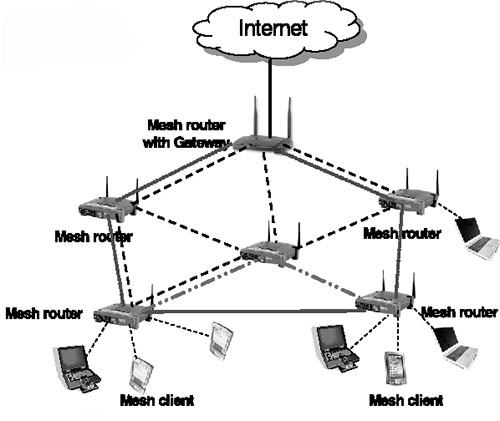

Mạng lưới không dây hoạt động giống như mạng WiFi thông thường, nhưng có một điểm khác biệt đáng kể. Mạng lưới phân cấp cơ sở hạ tầng cần thiết để duy trì mạng bằng cách tạo các nút hoặc máy tính đơn lẻ và thực hiện các vai trò trùng lặp như người dùng và bộ định tuyến cho lưu lượng truy cập Internet.

Bằng cách này, mạng tồn tại như một đơn vị tự quản có thể phục vụ một số lượng lớn người dùng. Bất kỳ ai tham gia hoặc sử dụng mạng lưới không dây cho mục đích kinh doanh cần lưu ý rằng giao diện này không phải là không có các mối quan tâm về bảo mật.

Tấn công vật lý

Vì tất cả các máy tính trong mạng lưới không dây hoạt động như bộ định tuyến, mỗi máy tính đại diện cho một điểm tấn công. Các vấn đề phát sinh khi máy tính xách tay hoặc máy tính để bàn bị mất hoặc bị đánh cắp. Trong trường hợp này, kẻ trộm máy tính có thể sử dụng quyền truy cập được cung cấp bởi máy tính bị đánh cắp để xâm nhập vào mạng hoặc đơn giản là phá vỡ toàn bộ hệ thống bằng cách xóa các nút định tuyến chính.

Tấn công từ chối dịch vụ

Ngay cả khi không có quyền truy cập vật lý vào mạng, tin tặc có thể sử dụng vi rút để tạo ra các máy tính “thây ma”. Sau khi bị nhiễm, mỗi máy tính sẽ tuân theo lệnh của kẻ tấn công mà không có sự giám sát trực tiếp.

Đồng thời, tin tặc thực hiện một cuộc tấn công từ chối dịch vụ tập trung (DoS) trong đó một máy tính hoặc hệ thống cụ thể bị tràn ngập thông tin nhằm vô hiệu hóa giao tiếp với các mạng khác. hệ thống này. Nếu một máy tính trong mạng lưới bị nhiễm vi-rút, nó có thể tấn công các máy tính khác trong mạng của chính nó, do đó lây nhiễm.

Giám sát thụ động

Một máy tính zombie không phải tấn công hệ thống để gây ra thiệt hại. Các máy tính ẩn và bị xâm nhập có thể theo dõi thụ động lưu lượng truy cập Internet qua mạng, cho phép kẻ tấn công chặn các giao dịch ngân hàng và đăng ký thông tin xác thực trên bất kỳ trang web nào được truy cập và định tuyến. Thông tin cho mạng. Tại thời điểm này, kẻ tấn công có thể rời khỏi mạng mà không ai biết, thu thập đủ dữ liệu để lấy cắp tiền trong ngân hàng, thực hiện giả mạo danh tính hoặc vào lại mạng tùy ý.

Tấn công xám, đen và lỗ sâu

Nếu một máy tính bị nhiễm hoặc một máy tính độc hại xâm nhập vào mạng lưới, nó có thể mạo danh một thành viên đáng tin cậy của mạng đó, thay đổi dữ liệu mà nó gửi và phá vỡ cuộc cách mạng truyền thông.

Trong một cuộc tấn công lỗ đen, thông tin truyền qua một máy tính bị nhiễm không tiếp tục trên mạng và chặn luồng dữ liệu. Trong các cuộc tấn công của Grey Hole, một số dữ liệu có thể bị chặn trong khi những dữ liệu khác vẫn được cho phép, khiến máy tính dường như là một phần của mạng.

Các cuộc tấn công của Wormhole khó phát hiện hơn: chúng lẻn vào một máy tính trên mạng từ bên ngoài và giả vờ là các nút khác trên mạng (về cơ bản, chúng trở thành các nút vô hình). Sau đó, bạn có thể giám sát lưu lượng mạng được định tuyến từ nút này sang nút khác.